Intercambio de llaves criptográficas

Conoce cómo puedes obtener las llaves criptográficas para permitir el intercambio seguro de claves y de información entre Kushki y tu comercio.

¿Cómo puedo obtener las llaves criptográficas?

Esta funcionalidad se encuentra disponible para los siguientes modelos:

☑ Adquirente

☐ Agregador

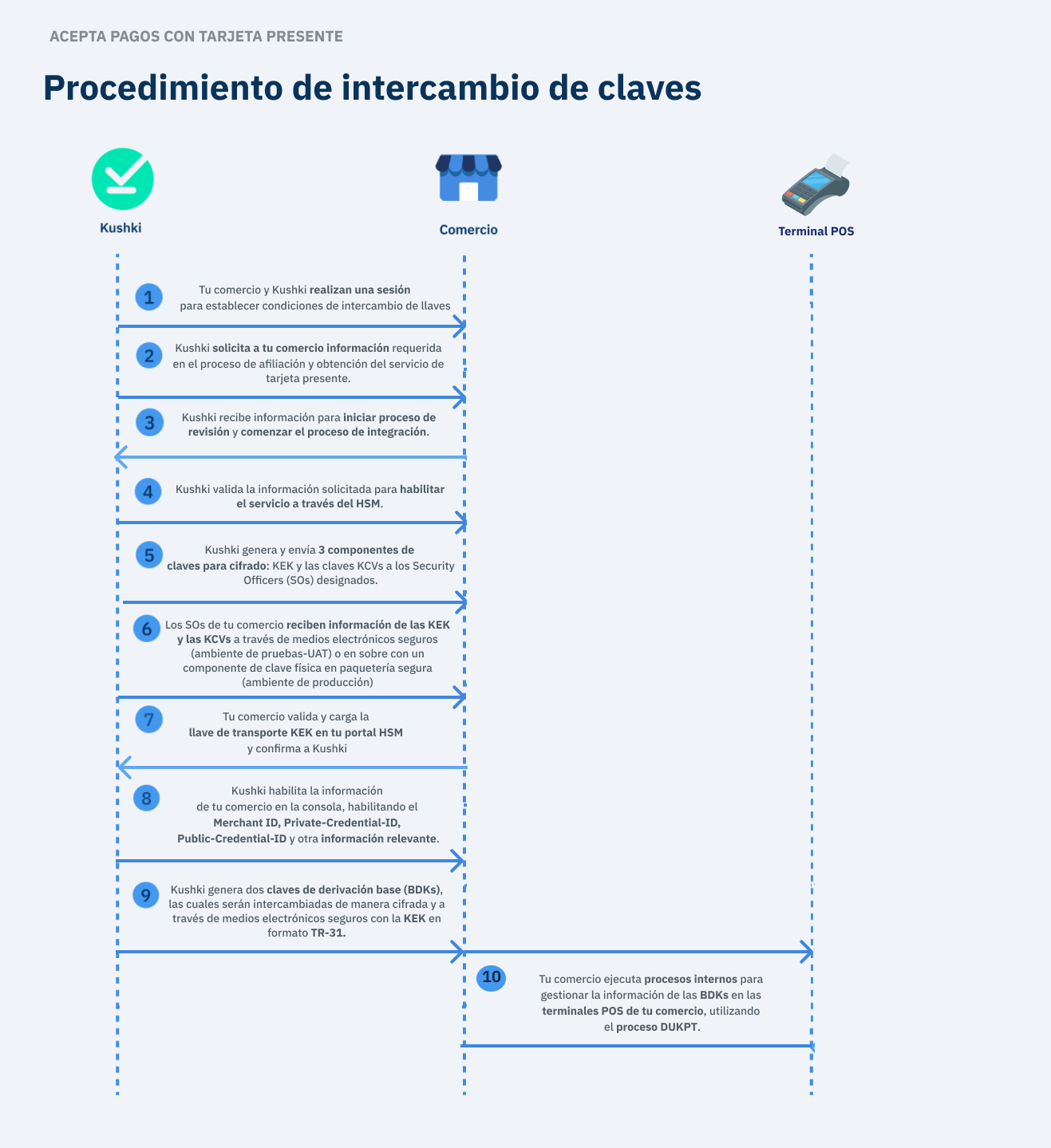

Para obtener las llaves criptográficas que utilizará tu comercio para comunicarse con Kushki y habilitar el procesamiento de transacciones con tarjeta presente tu comercio, es necesario realizar los siguientes pasos:

Dichos pasos se detallan a continuación:

1. Definición de acuerdos y condiciones de operación

Como primer paso, se realizará una sesión entre tu comercio y Kushki, para establecer el curso de las siguientes acciones:

1.1. Revisión y aprobación de las condiciones de la ceremonia de intercambio de claves

- El HSM es un módulo de seguridad de hardware que genera, protege y administra las claves que se utilizarán para cifrar y descifrar los datos del procesamiento de transacciones en tu comercio.

- Tu proveedor de HSM debe estar de acuerdo con las condiciones de la ceremonia de intercambio de claves criptográficas.

Al estar de acuerdo con dichas condiciones, tu comercio deberá intercambiar componentes con el proveedor de HSM de Kushki y realizar las siguientes solicitudes:

Realizar la firma de un Acuerdo de confidencialidad (NDA) del servicio HSM (Hardware Security Module), en el que se cargará la información de las claves criptográficas compartidas. Este proceso asegurará el resguardo de las claves y de esta manera, tu comercio podrá acceder al portal de HSM. Crear y mantener la información de los Security Officers (SOs), incluyendo los detalles de contacto y los grupos de SO correctos dentro del portal. Estas personas serán las responsables de la seguridad en el proceso de intercambio de llaves. Seguir el paso a paso citado en este artículo para completar el proceso de intercambio de claves.

1.2. Establecimiento de mecanismos de trabajo y canales seguros

Se establecerán los mecanismos de trabajo y los canales seguros por los que se compartirá información sensible entre tu comercio y Kushki. Se definirán al menos dos (2) custodios de seguridad (conocidos como Security Officers), quienes estarán a cargo de ejecutar el intercambio de claves en las terminales POS de tu comercio. Estos custodios de seguridad no deben reportar a la misma persona.

2. Kushki solicita información requerida

Para iniciar el proceso de intercambio de llaves criptográficas:

- Te solicitaremos información requerida en el proceso de afiliación y obtención del servicio de tarjeta presente.

- Este proceso se realizará para habilitar el servicio de HSM de Kushki y disponibilizar la información de tu comercio en la consola de Kushki.

3. Kushki recibe información de tu comercio

Tu comercio compartirá los datos solicitados, los cuales serán recibidos por Kushki para iniciar el proceso de revisión, y de esta forma comenzar el proceso de integración del servicio de tarjeta presente.

4. Kushki valida información para dar de alta tu comercio

Al recibir la información solicitada, Kushki revisará y validará estos datos con el fin de dar de alta a tu comercio y habilitar el servicio a través del HSM; con el fin de ofrecer a tu comercio una conexión de host segura y de alta disponibilidad para el procesamiento de transacciones de tu comercio.

Una vez recibida y validada la información, el proceso continuará.

5. Kushki genera y envía KEK y KCV

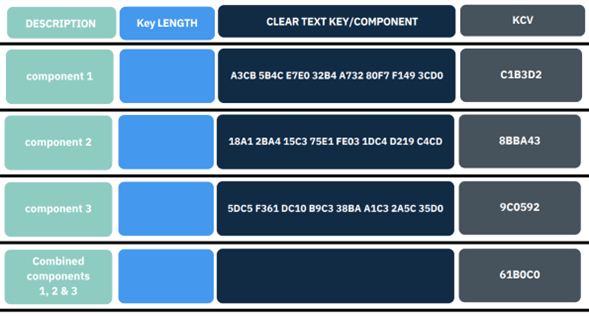

Kushki generará y enviará tres (3) componentes de claves para cifrado:

La clave KEK (Key Encryption Key) corresponde a una clave de transporte, la cual es compartida por Kushki a través de paquetería segura (ambiente de producción) o medios electrónicos seguros (ambiente de pruebas).

Esta clave permitirá cifrar y descifrar otras claves que se compartirán en el futuro entre Kushki y tu comercio; por lo que dicha información debe almacenarse bajo estrictos estándares de confidencialidad en el Hardware Security Module (HSM) de tu comercio.

Las claves KCV (Key Checksum Value) correspondientes para verificar la integridad de las claves generadas.

Esta información será enviada directamente a través de correo electrónico a los custodios de seguridad (Security officer/s) que se definieron en el paso 1.1.1. Cuando se envíen los componentes, estas personas recibirán la siguiente información:

Información de referencia de la clave generada (Key reference information)

Datos de contacto (excluyendo la dirección) del SO que envía la componente de clave criptográfica.

Los detalles del envío y el número de serie de la bolsa de seguridad (TEA bag).

Un enlace a la página del Portal de HSM donde se debe completar la lista de verificación después de la recepción.

6. Tu comercio recibe información en el portal HSM de Kushki

Una vez que los SO de tu comercio hayan cumplido con los requisitos mencionados en el apartado anterior, estos recibirán la información sobre la cuenta de tu comercio en el portal del proveedor de HSM de Kushki. La recepción de esta información dependerá del ambiente de trabajo.

- Ambiente de pruebas (UAT):

En este ambiente, los componentes pueden enviarse a través de medios electrónicos seguros, tales como correo electrónico cifrado, una bóveda de seguridad y SFTP (Protocolo de transferencia de archivos SSH). La información que recibirás aparecerá en un formato similar al siguiente:

- Ambiente de producción:

Kushki enviará tres (3) sobres con un componente de clave física enviada por medio de paquetería segura de manera intercambiada a al menos dos de los custodios de seguridad que no reporten a la misma persona.

7. Tu comercio valida y carga los componentes en tu HSM

Podrás recibir los componentes y las sumas de comprobación de cada clave para posteriormente cargarlos y validarlos en tu HSM. Si dicha comprobación fue exitosa, es necesario que realices los siguientes pasos:

Informa a Kushki que la carga fue exitosa al correo electrónico seguridad@kushkipagos.com. Asegúrate de incluir la información a continuación:

Asunto: “Comprobación de componentes de KEK exitosa - [MERCHANT_NAME]” *Mensaje: “Comprobación exitosa”.

Los SOs de tu comercio deberán completar la lista de verificación para confirmar la recepción de los componentes de clave a través del portal del proveedor de servicio de HSM de Kushki. Esta información se recibirá a través de correo electrónico, siguiendo las instrucciones allí incluidas.

Si evidencias algún problema en la carga y validación de los componentes en tu HSM, por favor comunica esta información al correo electrónico seguridad@kushkipagos.com.

8. Kushki habilita información de tu comercio en la consola

Kushki dará de alta a tu comercio en la consola. En esta plataforma podrás verificar la siguiente información:

- Merchant_id: identificador de tu comercio en las plataformas de Kushki.

- Private-Credential-Id (llave privada): Clave de seguridad privada para validar y autorizar todas las transacciones de tu comercio.

- Otra información relevante, tal como la Public-Credential-Id (llave pública), la cual corresponde a una clave alfanumérica exclusiva de Kushki que te permite autenticar las transacciones ejecutadas.

9. Generación y envío de la BDK

Kushki generará dos claves de derivación base (Base Derivation Key, BDK). Estas claves te permitirán hacer la derivación correspondiente para seguir con el proceso DUKPT.

La primera Base Derivation Key se creará para el campo

data.La segunda Base Derivation Key se creará para el campo

pin(pin_block).Estas claves serán intercambiadas de manera cifrada y a través de medios electrónicos seguros con la KEK (Key Encryption Key) en formato TR-31.

Los tiempos de envío (SLAs) de esta información son los siguientes:

| Envío de KEK en ambiente UAT | Envío de KEK en ambiente de producción | Envío de BDKs en ambiente de UAT y producción |

|---|---|---|

| 1 día hábil | 2 semanas | 1 día hábil |

Un ejemplo de la información de la BDK cifrada con una KEK en formato TR-31 se menciona a continuación:

RD0112B0TX00N00004FD842D565C0BDD9741A3EAB5106A78087A4D0729A56319F32AF9FBFC6FAE0A184DA40D08FA279FBB50E7598936AD18F

10.Tu comercio ejecuta procesos internos para gestión de terminales POS

Ahora que los custodios de seguridad de tu comercio (SOs) han recibido las BDKs, es momento de que ejecutes los procesos internos para gestionar esta información en las terminales POS utilizando el proceso DUKPT.

Aceptar pagos con tarjeta presente

Accede a nuestra guía de integración para que conozcas cuáles son los endpoints de la API de Kushki con los que podrás habilitar los servicios con tarjeta presente en tu comercio.

Encripta datos de tarjeta por medio de script

Aprende cómo puedes encriptar la información de la transacción y empezar a hacer transacciones de prueba a través del API de Kushki.

Colombia

Colombia Ecuador

Ecuador Mexico

Mexico Peru

Peru